Атака WannaCry и что нам еще может угрожать?

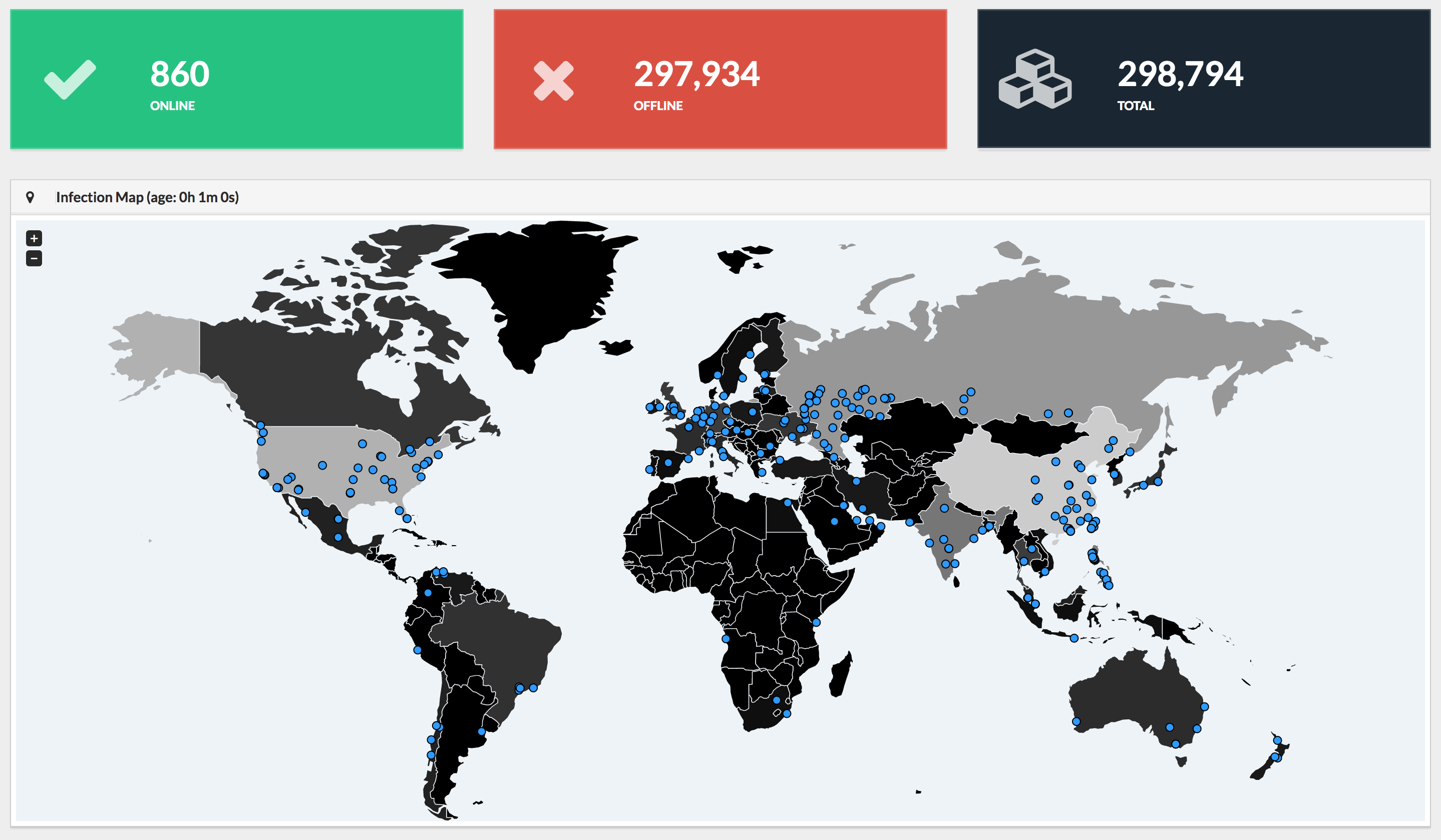

12-го мая была зафиксирована самая масштабная атака трояном-декриптором «Wanna decrypt0r 2.0» (он же WannaCry), который шифровал данные компьютеров на ОС Windows и вымогал 300 долларов в биткоинах за получения шифра для расшифровки. Многие компании советовали сотрудникам выключить свои компьютеры, так как долгое время не было способа борьбы с атаками. Пострадало около 300 000 компьютеров. Основная атака пришлась на Россию и Китай. Пострадали такие компании как Мегафон, РЖД и даже МВД.

Каждая пятая организация сталкивалась с заражением шифраторами (по данным опроса компании ISACA с участием 3000 специалистов ИТ).

Атака WannaCry самая большая на сегодняшний день, но не единственная. Наиболее известные шифраторы для ПК – Reveton, CryptoLocker, CryptoWall и TeslaCrypt, для мобильных платформ – Simplocker и LockerPin уже будоражили мир. Вирус-вымогатель KeRanger для macOS тоже шифровал данные и требовал от 400 долларов за электронный ключ восстановления. Не получив выкупа, эти программы уничтожали зашифрованные данные через три дня. Некоторые шифраторы требуют месяцы непрерывной работы над дешифровкой, иные – корректной расшифровке не подлежат.

Модификации вирусов декриптора Wanna decrypt0r 2.0

Известны уже несколько разновидностей вирусов-шифраторов.

- Java/FakeWannaCryptor

- Win32/Filecoder.WannaCryptor

- Win32/Filecoder.WannaCryptor.D

- Win32/Filecoder.WannaCryptor.A

- Win32/Filecoder.WannaCryptor.B

- Win32/Filecoder.WannaCryptor.C

- Win32/Filecoder.WannaCryptor.E

- Java/FakeWannaCryptor.A

- Win32/Filecoder.WannaCryptor.F

Платить ли нет?

Выкуп не обязывает злоумышленников расшифровывать ваши данные или разблокировать устройства. Если вы получили ключ для расшифровки — не факт, что он сработает. Заплатив выкуп, вы фактически спонсируете продолжение вредоносной деятельности. Вы уверены, что вымогатели, получив выкуп, не вернутся вновь? Атака удалась, следовательно, они вполне могут снова использовать уязвимости системы. Поэтому вопрос оплаты приобретает нравственный оттенок и жертвуя своими данными лучше не платить, тем самым не позволять злоумышленникам добиваться своих целей.

Как работает WannaCry?

- Скрипт сканера запускается на Linux сервере

- Выбирается определенный IP диапазон или целая страна

- Скрипт сканирует диапазон на открытый 445 порт

- В случае удачного обнаружения SMB сервиса посылает эксплойт, вызывающий переполнение буфера

- Эксплойт закачивает файл вируса и запускает его

Как себя обезопасить?

Заражению наиболее подтверждены операционные системы Windows XP и Windows Server 2003R2. Компания Microsoft уже выпустила обновления для последних версий ОС, а также для версий снятых с поддержки. Патчи доступны на официальном сайте Microsoft.

Уязвимость так-же можно закрыть, полностью отключив поддержку SMBv1. Для этого достаточно выполнить следующую команду в командной строке, запущенной от имени Администратора (работает в Windows 8.1 и более старших версиях):

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Распространение вируса-вымогателя WannaCrypt удалось приостановить, зерегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Специалист по безопасности, который ведет твиттер @MalwareTechBlog, обнаружил, что вирус зачем-то обращается к этому домену и решил зарегистрировать его, чтобы следить за активностью программы. Как выяснилось потом в коде вируса говорилось, что если обращение к этому домену успешно, то заражение следует прекратить; если нет, то продолжать. Сразу после регистрации домена, к нему пришли десятки тысяч запросов.

Компания ESET на своем официальном сайте заявила, что выпустила пакет обновлений для антивируса NOD32, который поможет обнаружить и ликвидировать вирус. Советуем обновиться до последней версии.

По большому счету никакие действия или бездействия пользователя не смогут предотвратить заражение подобным вирусом. Поэтому остается уповать на удачу и надеяться, что вирусы, подобные WannaCry обойдут вас стороной.